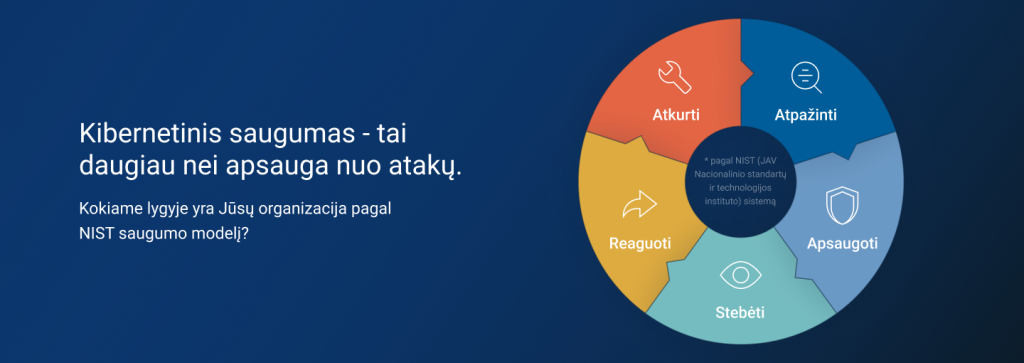

Kibernetinio saugumo užtikrinimas apima ne tik atakų pastebėjimą bei užkardymą, bet ir prevencinius veiksmus, leidžiančius suvaldyti saugumo grėsmes ir sėkmingų atakų pasekmes. Su šiais etapais nuodugniau kviečia susipažinti „Blue Bridge“ saugumo ekspertai, parengę informacinę kampaniją apie kibernetinio saugumo užtikrinimą, kuri leis paprasčiau apsispręsti, kokiems saugumo sprendimams skirti savo laiką bei pinigus.

Svarbiausia informacija – vienoje vietoje

„Blue Bridge“ ekspertai, pasitelkę NIST (JAV Nacionalinio standartų ir technologijos instituto) sistemą, sukūrė matricą. Joje galima pamatyti, kokie saugumo veiksmai ir sprendimai turėtų lydėti visus atakos užkardymo bei valdymo etapus. Pagal NIST modelį, numatyti 5 saugumo užtikrinimo etapai. Tai – atpažinimas, apsaugojimas, stebėjimas, reagavimas ir veiklos atkūrimas.

Pagal NIST modelį, numatyti 5 saugumo užtikrinimo etapai. Tai – atpažinimas, apsaugojimas, stebėjimas, reagavimas ir veiklos atkūrimas

Kaip pasakoja „Blue Bridge“ Tinklų ir saugumo sprendimų skyriaus vadovas Vaidas Virbukas, informacijos apie visą kibernetinio saugumo užtikrinimo ciklą yra nedaug – dažniausiai viešojoje erdvėje pateikiamas fragmentiškas vaizdas, orientuojamasi tik į vieną ar kelis saugumo užtikrinimo veiksmus ir priemones.

Saugumo užtikrinimui ne visada užtenka tik saugumo sprendimų, pavyzdžiui, prireikia ir IT turto bei konfigūracijų valdymo sistemos (CMDB), ir infrastruktūros

„Kurdami savo matricą pagal NIST modelį, norėjome prieinamai paaiškinti, kokie veiksmai ir kokie sprendimai būtini kiekviename iš šių etapų, kad saugumo strategija būtų nuosekli ir iš tikro padėtų atremti kibernetinio saugumo iššūkius. Pavyzdžiui, pirmajame – atpažinimo – etape, labai svarbu ne tik atlikti IT sistemų atsparumo kibernetiniam pažeidžiamumui įvertinimą, bet ir apsirašyti savo turimą skaitmeninį turtą ir automatizuoti viešai žinomų pažeidžiamumų aptikimą. Todėl norėtume atkreipti dėmesį, kad saugumo užtikrinimui ne visada užtenka tik saugumo sprendimų, pavyzdžiui, prireikia ir IT turto bei konfigūracijų valdymo sistemos (CMDB), ir infrastruktūros, leidžiančios kokybiškai kurti atsargines duomenų kopijas“, – pasakoja V. Virbukas.

Su sprendimais pakvies susipažinti nemokami seminarai

Su kibernetinio saugumo sprendimais, kurie leidžia nuosekliai kurti ir įgyvendinti IT saugumo strategiją, balandžio 4-20 dienomis pakvies susipažinti nemokami „Blue Bridge“ ir partnerių organizuojami renginiai.

Renginių ciklą, dedikuotą NIST modeliui, balandžio 4 d. atidarys virtualus seminaras „Kiekviena paskyra – privilegijuota“, skirtas apsaugos etapui ir privilegijuotų paskyrų apsaugai. Apie svarbiausią šios apsaugos užtikrinimo įrankį – privilegijuotos prieigos valdymo (PAM)) sprendimą – papasakos pasaulyje pirmaujantis PAM gamintojas „Delinea“.

Renginys leis iš arčiau susipažinti su dalimi svarbiausių NIST modelio sprendimų ir naujomis jau pažįstamų bei pažangiausių įrankių funkcijomis

„Ypatingą vietą užima gyvas renginys „NIST modelis iš arčiau: žvilgsnis į kibernetinio saugumo sprendimus ir įrankius“, vyksiantis balandžio 20 d. Renginyje „Blue Bridge“ ir partnerių atstovai apžvelgs, kokie sprendimai turi lydėti kertinius NIST etapus. Renginys leis iš arčiau susipažinti su dalimi svarbiausių NIST modelio sprendimų ir naujomis jau pažįstamų bei pažangiausių įrankių funkcijomis“, – pasakoja V. Virbukas.

Renginyje „Blue Bridge“ kibernetinio saugumo specialistas Ugnius Klevinskas narstys tikslinės atakos anatomiją, naujos kartos antivirusinės programos gamintojai. „SentinelOne“ pasakos apie šiuolaikinio galinių įrenginių apsaugos sprendimo (EDR) galimybes. „Cloudflare“ ekspertai primins apie didžiausią grėsmių šaltinį – el. paštą ir būdus, kaip užtikrinti saugią darbuotojų prieigą prie įmonės duomenų.

Virtualizacijos technologijų lyderė „VMware“ apžvelgs, kaip padidinti saugumą pasitelkus mikrosegmentavimą virtualizavimo platformoje, o centralizuotą saugumo valdymą ir jo įrankius atpžvelgs „Palo Alto Networks“ atstovai.